Информационная безопасность в финансовой сфере с точки зрения законодательства

Апрель 13, 2023

Банковская деятельность строго регулируется нормативными актами, и руководители финансовых организаций хорошо об этом осведомлены. Тем не менее необходимо постоянно отслеживать малейшие изменения в законодательстве, поскольку невыполнение требований нормативно-правовых актов грозит последствиями в виде штрафов, лишения лицензии, приостановления деятельности и пр.

На данный момент ЦБ РФ выпущено несколько положений с обязательными требованиями к обеспечению информационной безопасности и защиты информации при осуществлении банковской деятельности:

- Положение ЦБ РФ от 04.06.2020 N 719-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств»;

- Положение ЦБ РФ от 12.01.2022 N 787-П «Об обязательных для кредитных организаций требованиях к операционной надежности при осуществлении банковской деятельности в целях обеспечения непрерывности оказания банковских услуг»;

- Положение Банка России от 08.04.2020 №716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе».

В данной статье мы разъясним требования к ИБ в кредитно-финансовых организациях и рассмотрим, чем грозит их невыполнение, и как выбор программного обеспечения позволит их соблюсти.

- Разбираемся в тонкостях нормативных актов

- Чем грозит невыполнение требований

- Как отечественные Java технологии позволяют выполнять требования ЦБ РФ

- Ведущие финансовые организации РФ доверяют российской платформе Java Axiom JDK Pro

Разбираемся в тонкостях нормативных актов

Положение ЦБ РФ от 04.06.2020 N 719-П: защита информации при переводах денежных средств

Кратко: Положение описывает, как необходимо защищать данные организациям, связанным с переводами денежных средств, при их осуществлении. В тексте приводятся такие понятия, как Уровень доверия, Уровень соответствия, Средства криптографической защиты информации, и объясняется, какие меры необходимо предпринять разным организациям в зависимости от их рода деятельности. Также устанавливается контролирующая организация — Банк России.

Подробно: Положение ЦБ РФ N 719-П устанавливает требования к защите информации при переводах денежных средств, а также порядок контроля со стороны Банка России за соблюдением этих требований. Данное Положение касается следующих организаций:

- операторы по переводу денежных средств;

- банковские платежные агенты (субагенты);

- операторы услуг информационного обмена;

- поставщики платежных приложений;

- операторы платежных систем;

- операторы услуг платежной инфраструктуры.

Поскольку мы рассматриваем именно требования, применимые к программному обеспечению, следует прежде всего отметить требования к безопасности ПО, используемого в банковской сфере:

-

Программное обеспечение, связанное с переводом денежных средств, а также используемое на участках приема электронных документов, связанных с переводом денежных средств, должно быть сертифицировано минимум по 4 оценочному уровню доверия (ОУД).

Оценочный уровень доверия — это набор требований доверия, представляющий некоторое положение на предопределенной шкале доверия и составляющий пакет доверия (совокупность требований доверия к безопасности). Требования по безопасности ПО классифицируются по шести уровням доверия, из который шестой — самый низкий. Четвертый уровень доверия в целом подразумевает достижение максимальной безопасности ПО путем его надлежащего проектирования и проверки на уязвимости. С подробной информацией об уровнях доверия можно ознакомиться в выписке из Приказа ФСТЭК России № 76 от 02.06.2020.

-

Операторы по переводу денежных средств должны обеспечить уровень соответствия не ниже четвертого в соответствии с ГОСТ Р 57580.2-2018.

Оценка соответствия защиты информации — это процесс оценки выбора и реализации финансовой организацией мер по защите информации. При оценке соответствия используется модель оценивания, основанная на уровнях соответствия от нулевого до пятого. При нулевом уровне соответствия меры по защите информации не реализованы или реализованы частично. При четвертом уровне соответствия организационные и технические меры защиты информации реализуются полностью и постоянно в соответствии с подходами, установленными в финансовой организации. При этом финансовая организация должна контролировать и совершенствовать эти меры. Иными словами, финансовые организации должны обеспечить полную защиту данных путем внедрения криптографической защиты данных, применения антивирусных систем, обнаружения и защиты от кибератак, разграничения доступа к информационным системам, защиты от утечки данных и аудита информационных систем. Более подробно меры по защите информации описаны в Приложении к 719-П.

- Операторы услуг информационного обмена также должны обеспечить уровень соответствия не ниже четвертого.

- Системно значимые кредитные организации должны обеспечить сертификацию прикладного ПО автоматизированных систем и приложений не ниже 4 УД. Остальные кредитные организации должны обеспечить сертификацию ПО не ниже 5 УД. Разница между этими двумя уровнями заключается в объеме требований, предъявляемых к разработке и производству средств защиты информации. Например, на 4 уровне предъявляются требования к разработке модели безопасности средства, а на 5 — нет. Подробный перечень требований содержится в выписке из Приказа ФСТЭК России № 76.

- Операторы услуг платежной инфраструктуры, оказывающие услуги в рамках системно значимых платежных систем, должны реализовывать усиленный уровень защиты информации. Остальные операторы должны реализовывать стандартный уровень защиты информации. При усиленном уровне защиты ПО автоматизированных систем и приложений должно быть сертифицировано не ниже 4 УД, а при стандартном уровне защиты — не ниже 5 УД.

Важная часть положения относится к средствам криптографической защиты информации (СКЗИ). СКЗИ — это программы или устройства, шифрующие и дешифрующие информацию для предотвращения ее несанкционированного использования, а также генерирующие электронную подпись. Операторы значимой платежной системы обязаны использовать следующие СКЗИ в зависимости от компонента информационной инфраструктуры платежной системы:

- В аппаратных модулях безопасности:

- СКЗИ, реализующие иностранные криптографические алгоритмы и имеющие подтверждение соответствия требованиям ФСБ;

- СКЗИ, реализующие иностранные криптографические алгоритмы и криптографические алгоритмы Российской Федерации и имеющие подтверждение соответствия требованиям ФСБ.

- В иных технических средствах:

- СКЗИ, реализующие иностранные криптографические алгоритмы и криптографические алгоритмы Российской Федерации и имеющие подтверждение соответствия требованиям ФСБ.

Операторы по переводу денежных средств, операторы услуг информационного обмена, операторы услуг платежной инфраструктуры могут применять СКЗИ иностранного производства, если это не противоречит указанным выше требованиям.

При этом организации, подпадающие под действие этого нормативного акта, обязаны проводить ежегодное тестирование на проникновение и анализ уязвимостей ПО информационной инфраструктуры.

Банк России контролирует соблюдение требований Положения N 719-П, в рамках которого он:

- Анализирует информацию о деятельности компаний, в том числе отчетность;

- Запрашивает документы;

- Проводит проверки кредитных организаций и инспекционные проверки не кредитных организаций.

При несоблюдении нормативных требований Банк России применяет меры, которые мы более подробно рассмотрим в разделе «Чем грозит невыполнение требований».

Положение ЦБ РФ от 12.01.2022 N 787-П: обеспечение непрерывности оказания банковских услуг

Кратко: Положение устанавливает требования, соответствие которым обеспечит бесперебойную работу финансовых организаций и максимальную безопасность данных при оказании банковских услуг.

Подробно: Обязательные требования к операционной надежности, установленные в Положении ЦБ РФ N 787-П, помогают обеспечить непрерывность оказания банковских услуг. Документ содержит перечень технологических процессов с пороговыми уровнями допустимого уровня простоя или деградации технологического процесса в часах в зависимости от категории банка.

Уровень простоя — это время с момента приостановки технологического процесса до возобновления его функционирования. Например, допустимый уровень простоя технологического процесса, связанного с переводом денежных средств по поручению физических лиц по банковским счетам, составляет:

- 2 часа для банков с размером активов от 500 млрд рублей;

- 2 часа для значимых кредитных организаций;

- 4 часа для банков с размером активов до 500 млрд рублей;

- 6 часов для банков с базовой лицензией.

Соответственно, кредитные организации должны обеспечить непревышение указанных пороговых уровней по всем технологическим процессам. Кроме того, для каждого из них кредитные организации самостоятельно устанавливают контрольные показатели уровня операционного риска и раз в год определяют, нужно ли пересматривать эти показатели. Управление системным риском подробно описано в Положении №716-П (см. раздел ниже).

В положении также определяется состав критичной архитектуры, куда входят

- Банковские технологические процессы;

- Программное обеспечение этих процессов;

- Сотрудники, задействованные в процессах.

Банк должен вести учет и контроль всех этих компонентов, включая управление уязвимостями, обновлениями и конфигурациями ПО. Это значит, что кредитные организации должны своевременно устранять уязвимости и внедрять обновления ПО, чтобы поддерживать требуемую регулятором безопасность критичной инфраструктуры.

Более того, субъекты критической информационной инфраструктуры (КИИ) с активами более 500 млрд рублей должны обеспечивать дополнительную защиту от кибератак.

Следует отметить, что поскольку все банки являются субъектами КИИ в соответствии с Федеральным законом от 26 июля 2017 года № 187-ФЗ, они должны выполнять специальные требования по обеспечению безопасности используемых информационных систем (ПО).

Положение Банка России от 08.04.2020 №716-П: управление операционным риском

Кратко: Положение описывает требования к управлению риском убытков в финансовых организациях. Приводится подробная классификация событий таких рисков и рекомендуемые меры по их минимизации, включая обеспечение максимальной информационной безопасности.

Подробно: Положение Банка России №716-П регулирует управление операционным риском в кредитных организациях и банковской группе. Операционный риск — это риск убытка в результате неадекватных или ошибочных внутренних процессов, действий сотрудников и систем или внешних событий (по Базелю II). В этой статье мы сосредоточимся на требованиях, связанных с рисками в области информационной безопасности. Они включают:

- Риск преднамеренного использования ПО сотрудниками банка или третьими лицами с целью нарушения функционирования информационной инфраструктуры банка, хищения данных или нарушения доступа;

- Другие риски, связанные с обработкой данных без применения ПО.

Соответственно, кредитная организация должна обеспечить защиту ПО для минимизации риска (мониторинг уязвимостей, обновление ПО, управление конфигурацией ПО) и определить порядок выявления инцидентов риска ИБ.

Также необходимо составить внутренние документы, определяющие требования к информационной инфраструктуре с учетом ее влияния на обеспечение бесперебойной работы кредитной организации. Данные требования охватывают:

- Структуру информационных систем: состав, компоненты, взаимодействие со смежными системами;

- Стандартизацию и унификацию при использовании информационных систем: разработка и тестирование, составление документации, классификация систем, выбор поставщиков и закупка ПО;

- Надежность информационных систем: выявление и устранение сбоев, техническое обслуживание внешним поставщиков, показатели надежности, жизненный цикл ПО.

Помимо составления требований к надежности и безопасности ПО, кредитная организация должна проводить ежегодную проверку компонентов ПО и тестирование уязвимостей.

Чем грозит невыполнение требований

Проигнорировать требования законодательства не получится, поскольку Банк России проводит регулярные проверки финансовых организаций. При выявлении несоответствия требованиям регулятора, ЦБ РФ применяет меры в соответствии со следующими статьями ФЗ:

- Статья 74 Федерального закона № 86-ФЗ: Банк России вправе взыскать штраф с кредитной организации, запретить осуществление определенных банковских операций, потребовать реорганизовать структуру активов или руководства или вовсе отозвать лицензию;

- Статья 34 Федерального закона № 161-ФЗ: Банк России уведомляет финансовую организацию о выявленном нарушении и дает рекомендации по его устранению, а в случае невыполнения предписаний или повторном нарушении применяет меры вплоть до исключения из реестра платежных операторов, привлечения кредитной организации и ее должностных лиц к административной ответственности и взыскания штрафов.

Если финансовая организация продолжит осуществлять деятельность после отзыва лицензии, это будет нарушением статьи 171 УК РФ.

Более того, следует помнить о том, что бреши в безопасности информационной инфраструктуры или ее недостаточная надежность могут привести к

- Краже или разглашению конфиденциальной информации клиентов банка;

- Нарушению правил эксплуатации компьютерной информации;

- Нарушению правил управления техническими средствами, связанными с противодействием угрозам использования сети «Интернет».

Подобные инциденты грозят уголовной ответственностью по статьям 137, 138, 159, 183, 272-274 УК РФ.

Наконец, вред, нанесенный физическому или юридическому лицу вследствие недостатка услуги, влечет к гражданской ответственности по статье 1095 ГК РФ.

Таким образом, Банк России может применить меры к финансовой организации за невыполнение требований законодательства, а пренебрежение безопасностью и надежностью компонентов ПО оборачивается утратой репутации, крупными финансовыми потерями, штрафами и даже лишением свободы.

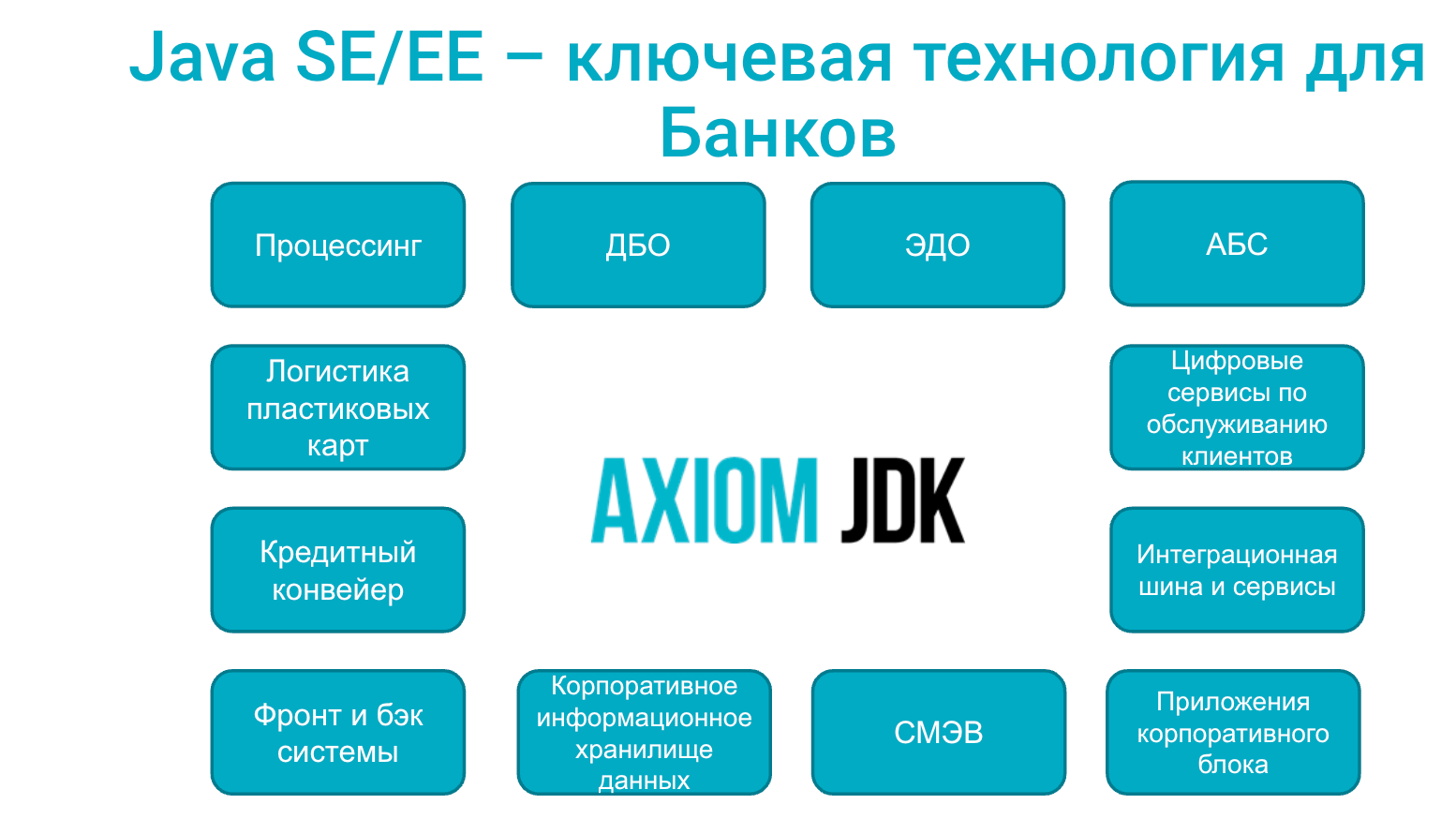

Как отечественные Java технологии позволяют выполнять требования ЦБ РФ

Финансовым организациям, которые применяют в своей информационной инфраструктуре Java технологии, Axiom JDK предлагает линейку российских продуктов для разработки и запуска Java приложений. Инженеры Axiom JDK — выходцы из Центра Разработки Oracle в Санкт-Петербурге, которые уже 25 лет участвуют в разработке OpenJDK и Java. В своей работе они применяют концепцию жизненного цикла безопасной разработки и учитывают требования законодательства в отношении информационной безопасности, надежности и цифрового суверенитета, поэтому продукты Axiom JDK помогают в полной мере выполнить описанные выше требования к банковскому ПО.

Доверенные продукты для Java разработки в РФ

- Среда исполнения Java Axiom JDK Pro и Libercat, сервер приложений Java EE / Jakarta EE, входят в реестр российского ПО. Axiom JDK Pro соответствует стандарту Java SE, а Libercat основан на Open Source реализациях сервера приложений Tomcat / TomEE. Эти технологии помогают осуществить бесшовную миграцию с зарубежных энтерпрайз-технологий Java и выполнить требования Указа Президента РФ от 30.03.2022 № 166 «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры (КИИ) РФ» и Приказа Минцифры России от 18.01.2023 № 21 «Об утверждении Методических рекомендаций по переходу на использование российского программного обеспечения, в том числе на значимых объектах критической информационной инфраструктуры Российской Федерации, и о реализации мер, направленных на ускоренный переход органов государственной власти и организаций на использование российского программного обеспечения в Российской Федерации». Приказ № 21 рекомендует ЦБ РФ следовать методическим рекомендациям и дополняет Указ Президента № 166 формализацией KPI (ключевые показатели производительности) по категориям ПО, которые Axiom JDK Pro также помогает выполнить.

- Версия отечественной платформы Java Axiom JDK Certified сертифицирована ФСТЭК по 4 уровню доверия (УД) для использования на значимых объектах КИИ, что позволяет выполнить требования Положения N 719-П по сертификации ПО.

- Продукты линейки Axiom JDK не просто замещают технологии иностранных вендоров; они локализованы для рынка РФ, соответствуют требованиям регуляторов и имеют уникальный функционал. Так, например, новые версии Axiom JDK Pro включают готовые конфигурации российских TLS-сертификатов, выпущенных Минцифры взамен зарубежных сертификатов, переставших работать с российскими сайтами. Клиентам также предоставляется доступ к доверенному репозиторию, содержащему проверенные исходные коды Java библиотек и зависимостей. Это гарантирует отсутствие закладок в программном обеспечении и предотвращает кибератаки с использованием вредоносного кода в Open Source пакетах.

Совместимость с отечественными технологиями и мониторинг корпоративного парка Java

- Продукты линейки Axiom JDK совместимы с широким диапазоном системных конфигураций, включая отечественные СУБД, ОС, приложения, оборудование и облака. Это позволяет внедрять сквозные аппаратно-программные решения отечественного происхождения и обеспечивать непрерывность бизнеса при решении задач импортозамещения .

- Российская платформа Java Axiom JDK Pro является допустимой средой функционирования КриптоПРО JCP и КриптоПРО CSP для использования в системах юридически значимого электронного документооборота. Это позволяет обеспечить выполнение ряда криптографических задач в финансовых организациях

- Административный центр Axiom AC позволяет контролировать и обновлять корпоративный парк Java рантаймов из одного окна, что также облегчает задачи, связанные с контролем уязвимостей банковского ПО.

Безопасность систем (включая банковские) на протяжении всего жизненного цикла

- Продукты линейки Axiom JDK разрабатываются в соответствии с концепцией жизненного цикла безопасной разработки SDL (Secure Development Lifecycle), поэтому финансовым организациям будет проще контролировать операционную надежность ПО на всех этапах жизненного цикла в соответствии с требованиями Положения № 716-П.

- Все сборки проходят тщательное QA/QC тестирование перед каждым релизом, включая, помимо прочего, регрессионные тесты, фаззинг, структурный, динамический и статический анализ. Повышенная стабильность Java приложений обеспечивается благодаря современным сборщикам мусора, включая Shenandoah и ZGС, а технология Axiom Runtime Container Pro позволяет создавать микроконтейнеры с высокой скоростью запуска и работы. Все это позволяет минимизировать время простоя в соответствии с требованиями Положения N 787-П и обеспечить бесперебойную работу банковской инфраструктуры.

- Axiom JDK Pro облегчает финансовым организациям мониторинг уязвимостей благодаря ежеквартальным CPU релизам строго по графику со своевременными исправлениями проблем безопасности и критических багов. Новые релизы отечественной платформы выходят 6 раз в год синхронно с Oracle JDK.

- Клиенты получают специальный набор обновлений безопасности, экстренные патчи и внеплановые фиксы, а инженеры Axiom JDK оказывают помощь в режиме 24/7 на русском языке.

Благодаря этим характеристикам продукты команды Axiom JDK успешно применяются в банковской сфере для реализации различных технологических процессов.

Ведущие финансовые организации РФ доверяют российской платформе Java Axiom JDK Pro

Нормативно-правовая база в области информационных технологий активно развивается. Для субъектов КИИ требования, конечно, строже, но общая тенденция к внедрению инноваций, использованию российских технологий, повышению безопасности и уходу от зависимости от иностранных вендоров наблюдается во всех сферах деятельности. Сам регулятор в рамках проектов импортозамещения и повышения безопасности и надежности объектов КИИ опирается на российские технологии. Он одним из первых проявил интерес к использованию отечественной платформы Java и провел продолжительное тестирование согласно требованиям к безопасности и надежности КИИ.

Продукты линейки Axiom JDK уже зарекомендовали себя в информационной инфраструктуре крупных финансовых организаций и помогли им выполнить KPI по импортозамещению и обеспечить технологический суверенитет:

- НСПК, Национальная система платежных карт, оператор платежной системы «МИР», использует Axiom JDK Pro для систем процессинга, клиринга и программы лояльности, системы быстрых платежей (СБП), MirAccept и других сервисов. При этом с момента миграции на отечественную Java платформу в 2020 году эмиссия карт выросла почти в два раза за два года, более трети россиян использует СБП, а нагрузка составляет 2 500 транзакций в секунду при отказоустойчивости и доступности на уровне 99,999%, и Axiom JDK Pro успешно с этим справляется!

- СПбМТСБ, Санкт-Петербургская Международная Товарно-сырьевая Биржа с оборотом в 1,467 трлн рублей в 2022 году, перевела автоматизированное рабочее место (АРМ) информационной системы «Терминал» на Axiom JDK Pro c технологией JavaFX, в результате чего несколько тысяч клиентов получили доступ к услугам биржи через АРМ «Терминал».

Более подробно об этих и других кейсах использования продуктов линейки Axiom JDK субъектами КИИ можно узнать из нашей статьи.

Мы гордимся, что нам доверяют лидеры российского рынка — доверьтесь и вы! Свяжитесь с нами, и мы ответим на все ваши вопросы, предоставим демо-версию и поможем с миграцией.